今天是春分节气,春日已到,大家也要打起精神,发奋图强,多读多写论文啊!今天我们到WWW 2024会议上去看看,介绍一篇关于浏览器插件(browser extension)安全分析的论文——Experimental Security Analysis of Sensitive Data Access by Browser Extensions

尽管大家都已经知道浏览器插件的安全威胁(可以参考 Botnet in the Browser: Understanding Threats Caused by Malicious Browser Extensions. IEEE Security & Privacy 16, 4 (2018), 66–81. https://doi.org/10.1109/MSP.2018.3111249 这篇论文),本文作者还是从诸多方面去重新评估了这些安全威胁的实际影响。首先,作者介绍了一些背景知识,主要是讨论了Google从2020年底开始强推尝试推行的Manifest V3浏览器插件规范(说句题外话,很多人认为这个Manifest V3是一个打着“为了你好”的旗号让用户没法自定义某些功能的特性,例如广告屏蔽插件就会因为这个规范而无法很好工作)。

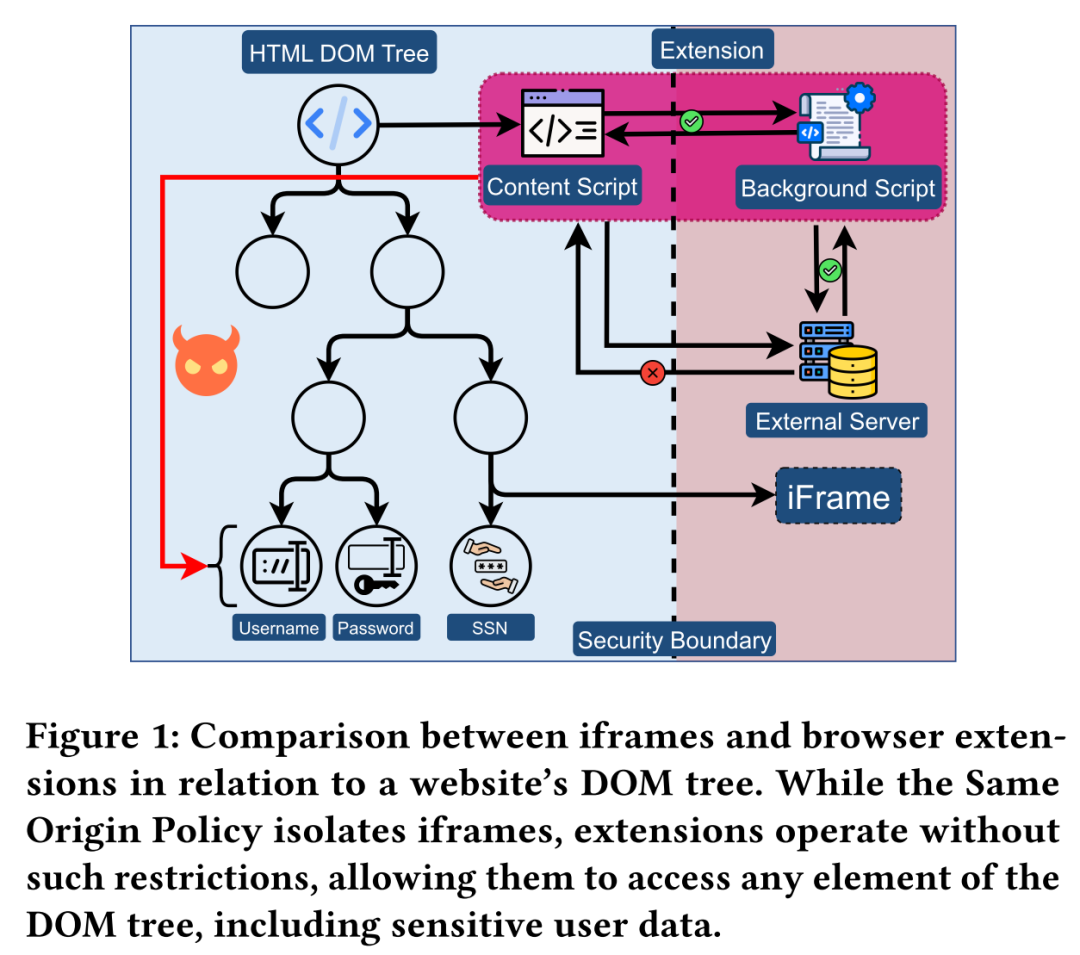

作者在本文中指出,即使在Manifest V3规范之下,浏览器插件和网页之间的边界还是模糊的(如上图所示),如果浏览器插件本身是恶意的,攻击者可以窃取的敏感数据相当之多——本文就设计了一个“恶意”PoC插件来验证,而且论文后面的实验会详细说明在主流网站上窃取敏感数据的容易程度。同时,即使现在各大厂商都在学习移动操作系统平台的应用商店的经验,也搞了很多浏览器插件的store并且引入了代码审查机制,实际上想要隐藏恶意行为并非不可行(作者的“恶意”PoC插件也上架了Chrome Web Store,当然论文里面写了洋洋洒洒一大堆来解释这个操作的ethical consideration)。

可能是出于防止“恶意信息传播”的考虑,本文中对“恶意”PoC插件的技术细节有点语焉不详,在3.3章中有相关介绍,主要参考了作者此前的论文CookieEnforcer: Automated Cookie Notice Analysis and Enforcement,而这个插件伪装成一个GPT-based assistant,结果Chrome Web Store审查就将其放行了,估计这类插件现在已经烂大街了?关键是你说你是一个GPT助手,那么就可以堂而皇之地要求用户让插件访问所有的网页(AI统治世界的又一个证据)。

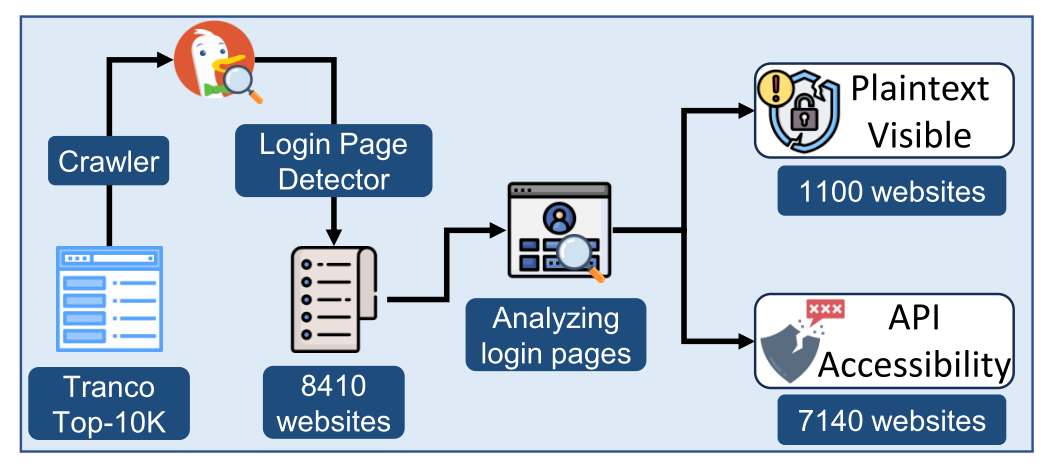

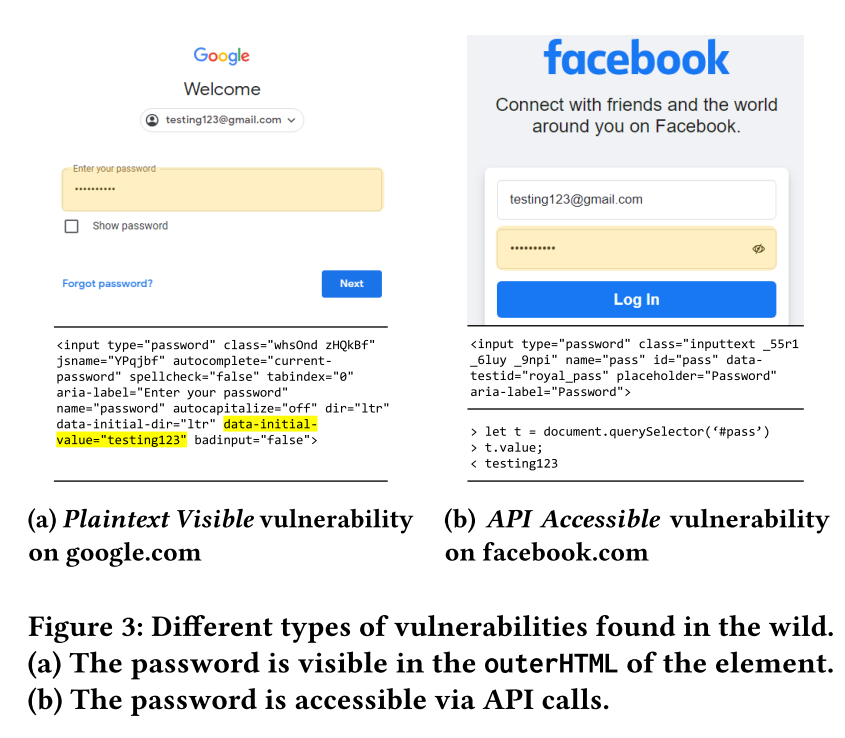

讲完了具体的威胁,我们来看看作者对整个web上热门网站(Tranco列表的前10000)的安全分析。作者检查了这些网站,发现其中有8410个网站提供了网页登录的功能,而其中8240个网站的敏感信息输入框(例如密码输入)是可以被浏览器插件直接读取到输入的信息(并不是你看到的******),当然这个结论其实并不那么让人吃惊——作者认为这是vulnerability,可能开发人员并不会这么想(下图)。

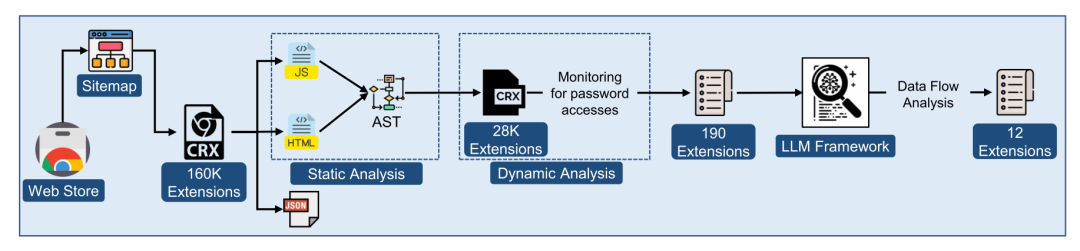

既然现实中的网站如此“脆弱”,那作者自然而然就要去调查所有上架的浏览器插件中恶意插件的比例。下图展示了整个分析流程,其中首先通过静态分析进行大规模检查,然后动态分析来精细分析,这个都是常规的思路。在动态分析找到190个可能有问题的插件后,在这里,作者也借助LLM来进行了验证——把这些有问题的插件丢给LLM去检查(偷懒!)最后抓到了12个有问题的插件。

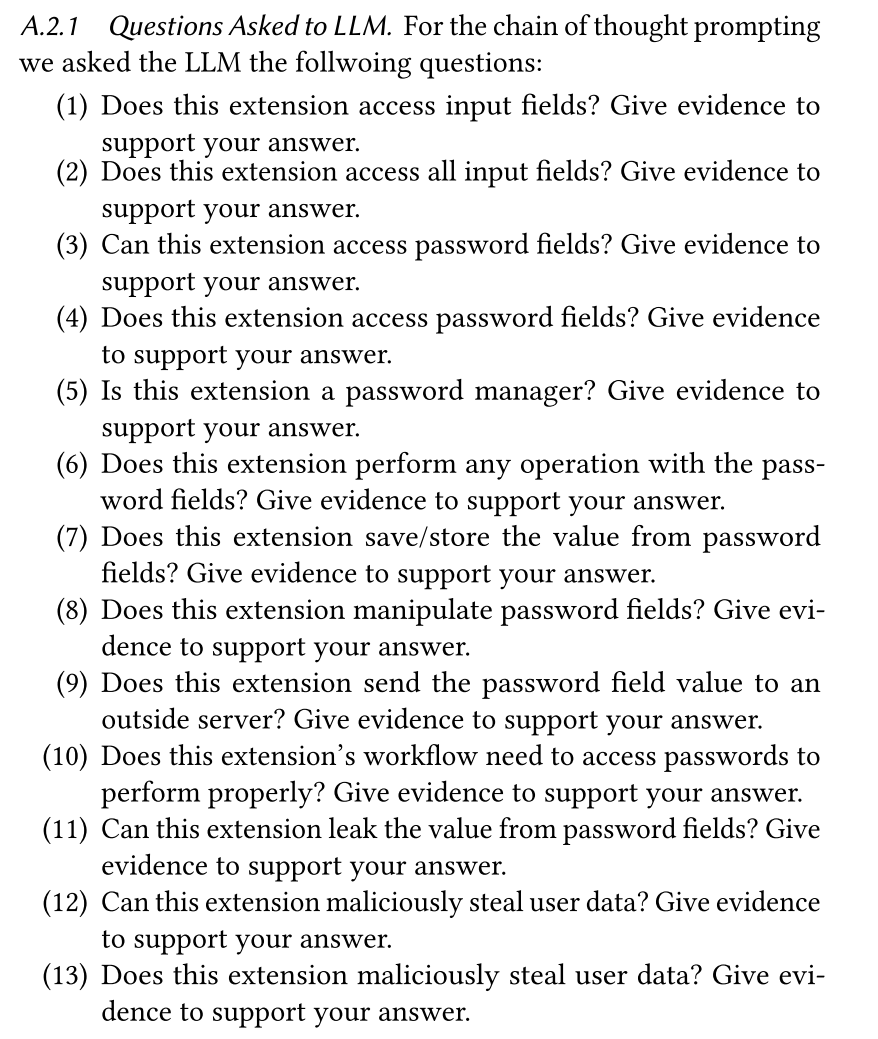

作者设计的用来提示LLM的chain of thought如下:

LLM的分析结论如下(对作者提交的那个“恶意”PoC插件):

最后,忍不住要指出本文一个十分辣眼睛的typo:

论文:https://www.earlence.com/assets/papers/browsersec-www24.pdf